Viele kritische Geister sind Technikmuffel, aber nicht blöd. Hier eine kleine Anleitung um auch in 10 Jahren noch unzensiert kommunizieren zu können.

(1) Vorbemerkung

Die Vorratsdatenspeicherung hat zwar eine kleine Bremse beim BVerfG erfahren, aber grundsätzlich ändert sich nichts. Der Ausbau der Infrastruktur zum automatisierten, niederschwelligen "Ausleiten" massenweiser Daten geht weiter. Die Verfassungsrichter werden von der Politik bestellt und sie suchen deshalb einen gangbaren Kompromiss, der "Sachzwänge" berücksichtigt.

(2) Möglichkeiten, Verfahren und Risiken beim Daten-Schürfen

Technisch gesehen ist die Infrastruktur – also zusätzliche Rechner und Backup-Systeme mit einer schnellen verschlüsselten Anbindung an Ermittlungsbehörden – für Verkehrsdaten-Schürfen genauso geeignet wie für Inhalte. Wie der ccc feststellt können Verkehrsdaten die Aussagekraft von Inhalten übersteigen. Es lohnt sich die Beispiele in dem pdf duchzulesen.

Ein Problem ist die mangelnde Bewusstheit der Internetgemeinde über die Möglichkeiten und Risiken. Wer weis schon dass Versicherungen die Prämie nach dem Wohnumfeld ausrichten? Oder wie die Kreditwürdigkeit eingestuft wird? Wer hätte gedacht, dass statistische Modelle eine Wahrscheinlichkeit für Geschlechtskontakt aus dem Umfang der eMail- und Mobilfunkverkehrsdaten angeben?

Man kommt nicht umhin sich etwas mit Statistik zu befassen. Lineare Regression versucht aus einer Wolke von Daten Tendenzen und Abhängigkeiten zu beschreiben. Zum Einen gibt es eine Vielzahl von Möglichkeiten durch "aufbereiten" der Daten Einfluss auf das Ergebniss zu nehmen. Die Grösse der Stichprobe, die Varianz und das genaue Regressionsverfahren muss mitgeteilt werden, damit selbst Wissenschftler mit einiger Mühe nachvollziehen können, welche Aussagekraft in der Untersuchung liegt. Zum Anderen können weder Richter noch Politiker und schon gar nicht der "Mann auf der Strasse" nachvollziehen was da eigentlich vor sich geht. Die Mathematik bekommt etwas unfehlbares – so gesehen am Modell der gekauften Klimaforscher.

Bei aller Skepsis steigt die Aussagekraft mit der Menge an Daten. Diese Bewegungsdaten fallen in solchen Mengen an, dass es einem Beobachter möglich wird selbst intimste Details jeden Bürgers auszukundschaften und sein Verhalten vorherzusagen. Die meisten ahnen nichts von der Tragweite und wehren sich deshalb nicht gegen die Gesetze. Genausowenig wie Kinderschänder von der DNS-Sperre betroffen sind, genausowenig sind "Terrorischtn" von Datamining zu beeindrucken. Zwar sind geheimdienstliche Methoden zur Überwachung von Terrornetzwerken vom Prinzip her die selben; der Aufwand ist jedoch um ein vielfaches höher und die Mittel sind ganz andere. Die Telekommunikationsüberwachung richtet sich einzig und allein an die Bevölkerung, die in Zeiten des Endstadium-Kapitalismus enger an den Staat gebunden werden muss.

(3) Und so einfach gehts…

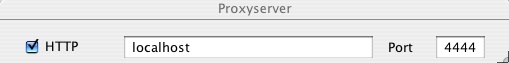

Ihr ladet euch das hier runter und schon seid ihr drin. Das ist ein Software-Router vom I2P Projekt. Windows Benutzer klicken auf das Batchfile (*.bat). Der Browser muss nun noch angewiesen werden den Router zu benutzen. Der Port 4444 muss dazu als HTTP-Proxy eingetragen werden. Das findet sich bei den meisten Browsern unter Erweitert->Netzwerk->Proxy und sieht dann in etwa so aus:

Als Startseite dient http://localhost:7654. Weil das ein Peer-to-Peer Netzwerk ist, dauert es eine Weile bis es das allererstemal läuft (30Min.) und es ist so schnell wie 1995 das normale Internet war. Je mehr mitmachen umsoschneller gehts. Viele kennen das Prinzip von Torrents.

Das geniale an I2P ist, dass es alle Dienste des www ersetzen kann. Mail, Foren, Diskussionsseiten, Chat, Blogs, … alles dezentral und extrem zensurresistent.

Bleibt noch die Frage was man mit Bekannten anstellt, die die eigene Anonymität durch e-Mails kompromittieren. Dafür bietet sich privacybox.de an. Das ist ein Postfach, das nur per webinterface zu nutzen ist. Mich könnt ihr z.B. unter privacybox.de/asr.msg erreichen. Der Absender wird so gezwungen anonym zu bleiben. Als Antwortpostfach gibt man zweckmässiger Weise einen i2pmail Account an oder wiederum eine Privacybox. Bei der Anmeldung (Button: Sign Up) muss kein Formular ausgefuellt werden. Die Finanzierung ist durch die German Privacy Foundation gesichert. Spenden sind notwendig und ein alternatives Modell – wir sollten regelmässig kleineste Betraege an Open Source Projekte geben. Denn wir sind die Masse. Und die Masse an kleinen Spendern macht’s (Spende den Betrag von einem leckeren Burger!).

(4) Mail Clients

Man kann überall Mail Clients zum automatischen abrufen verwenden. Mehr auf Nachfrage oder so. Thunderbird portable mit Enigmail-Erweiterung ist wohl ein Standart.